以前、拠点間で同じIPアドレス帯を使ったネットワーク構築を紹介しました。今回は既に運用している環境から設定変更を行い、拠点間で同じIPアドレス帯を構築した実際の手順を紹介致します。

目次

ネットワーク構成

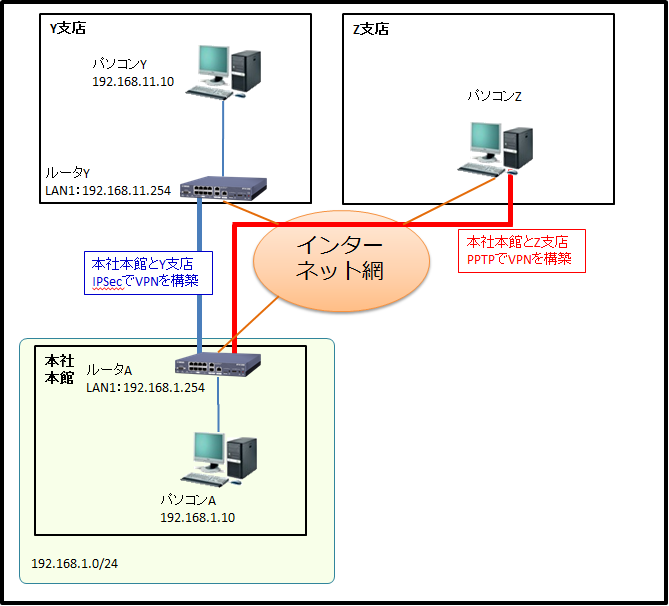

運用中のネットワーク構成図

運用中のネットワーク構成になります。

- 本社本館とY支店はルータ同士でIPSecのVPNを構築

- 本社本館とZ支店はルータとパソコンでPPTPのVPNを構築

- Z支店はパソコンZがPPPoE接続でインターネットに接続

そこから本社を本館と別館に分け、本館と別館を同じIPアドレス帯のネットワークを構築します。

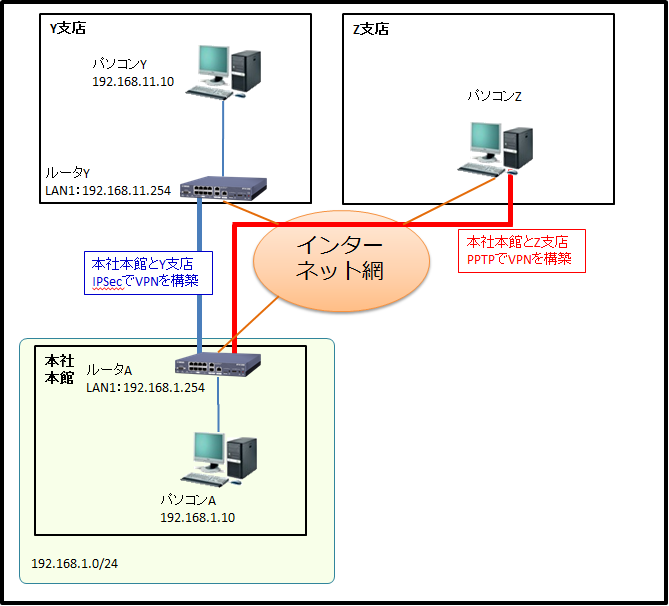

変更後のネットワーク構成図

変更後のネットワーク構成です。

- Y支店とZ支店に変更はありません。

- 本社の本館と別館は192.168.1.0/24の同じIPアドレス帯

- 本社の本館と別館はルータ同士でL2TPv3/IPsecのVPNを構築

ルータ設定

今回のネットワーク構成変更にあたりY支店、Z支店に関してはルータおよびパソコンの設定変更は必要ありません。なのでここで紹介するルータ設定内容は変更が必要な本社の本館および別館のルータAとルータBの内容を紹介します。

まずはネットワーク変更前のルータAの設定内容です。

ネットワーク変更前 本社ルータA 設定内容

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 |

login password * administrator password * ip route default gateway pp 1 ip route 192.168.11.0/24 gateway tunnel 1 ip filter source-route on ip filter directed-broadcast on ip lan1 address 192.168.1.254/24 ip lan1 proxyarp on pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPの接続アカウント) (ISPのパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp secure filter in 1020 1030 1040 1041 2 3 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 106 107 ip pp nat descriptor 1 pp enable 1 pp select anonymous pp bind tunnel11-tunnel20 pp auth request mschap-v2 pp auth username (PPTPユーザ名) (PPTPパスワード) ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type mppe-any ip pp remote address pool 192.168.1.205-192.168.1.210 ip pp mtu 1280 pptp service type server pp enable anonymous tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp 3des-cbc md5-hmac ipsec ike local address 1 192.168.1.254 ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 (Y支店側固定IPアドレス) ip tunnel tcp mss limit auto tunnel enable 1 tunnel select 11 tunnel encapsulation pptp pptp tunnel disconnect time 180 tunnel enable 11 ip filter 2 pass * * esp * * ip filter 3 pass * * udp * 500 ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.1.0/24 * ip filter 1030 pass * 192.168.1.0/24 icmp ip filter 1040 pass * 192.168.1.254 tcp * 1723 ip filter 1041 pass * 192.168.1.254 gre ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.1.254 esp nat descriptor masquerade static 1 2 192.168.1.254 udp 500 nat descriptor masquerade static 1 11 192.168.1.254 tcp 1723 nat descriptor masquerade static 1 12 192.168.1.254 gre ipsec auto refresh on telnetd host 192.168.1.1-192.168.1.254 dhcp service server dhcp scope 1 192.168.1.100-192.168.1.199/24 expire 12:00 dns server pp 1 dns private address spoof on pptp service on |

上記は一般的なIPSecおよびPPTPの設定方法になります。

ネットワーク変更後 本社の本館ルータAの設定内容

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 |

login password * administrator password * ip route default gateway pp 1 ip route 192.168.11.0/24 gateway tunnel 1 ip filter source-route on ip filter directed-broadcast on bridge member bridge1 lan1 tunnel50 ip bridge1 address 192.168.1.254/24 ip bridge1 proxyarp on pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPの接続アカウント) (ISPのパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp secure filter in 1020 1030 1040 1041 2 3 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 106 107 ip pp nat descriptor 1 pp enable 1 pp select anonymous pp bind tunnel11-tunnel20 pp auth request mschap-v2 pp auth username (PPTPユーザ名) (PPTPパスワード) ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type mppe-any ip pp remote address pool 192.168.1.205-192.168.1.210 ip pp mtu 1280 pptp service type server pp enable anonymous tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp 3des-cbc md5-hmac ipsec ike local address 1 192.168.1.254 ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 (Y支店側固定IPアドレス) ip tunnel tcp mss limit auto tunnel enable 1 tunnel select 11 tunnel encapsulation pptp pptp tunnel disconnect time 180 tunnel enable 11 tunnel select 50 tunnel encapsulation l2tpv3 tunnel endpoint address 192.168.1.254 (本社別館の固定IPアドレス) ipsec tunnel 101 ipsec sa policy 101 50 esp aes-cbc sha-hmac ipsec ike keepalive log 50 on ipsec ike keepalive use 50 on ipsec ike local address 50 192.168.1.254 ipsec ike pre-shared-key 50 text (事前共有鍵) ipsec ike remote address 50 (本社別館の固定IPアドレス) l2tp always-on on l2tp hostname (接続先に通知するホスト名) l2tp tunnel auth on (L2TP認証用パスワード) l2tp tunnel disconnect time off l2tp keepalive use on 60 3 l2tp keepalive log on l2tp syslog on l2tp local router-id 192.168.1.254 l2tp remote router-id 192.168.1.253 l2tp remote end-id (L2TPv3リモートエンドID) ip tunnel tcp mss limit auto tunnel enable 50 ip filter 2 pass * * esp * * ip filter 3 pass * * udp * 500 ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.1.0/24 * ip filter 1030 pass * 192.168.1.0/24 icmp ip filter 1040 pass * 192.168.1.254 tcp * 1723 ip filter 1041 pass * 192.168.1.254 gre ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.1.254 esp nat descriptor masquerade static 1 2 192.168.1.254 udp 500 nat descriptor masquerade static 1 11 192.168.1.254 tcp 1723 nat descriptor masquerade static 1 12 192.168.1.254 gre ipsec auto refresh on ipsec transport 50 101 udp 1701 telnetd host 192.168.1.1-192.168.1.254 dhcp service server dhcp scope 1 192.168.1.100-192.168.1.199/24 expire 12:00 dns server pp 1 dns private address spoof on pptp service on l2tp service on l2tpv3 httpd host 192.168.1.1-192.168.1.254 |

設定の注意点

2つの拠点間を同一のIPアドレス帯でネットワークを構築するのにL2TPv3/IPsecトンネル機能を使用しますが、RTX1210およびRTX1200ではファームウェア(リビジョン)が「Rev.10.01.53以降」でないと使用することができません。設定変更の前にファームウェア(リビジョン)の確認が必要です。

また、今回は変更前のネットーワーク構成で本社とZ支店はPPTPを利用しているため9行目を

|

1 |

ip bridge1 proxyarp on |

に変更する必要があります。変更を忘れてしまうとZ支店からPPTPで接続することができなくなってしまいます。

上記をふまえ本社の本館ルータAで設定追加および変更を行った箇所が下記になります。

■7行目~9行目 を変更

|

1 2 3 |

bridge member bridge1 lan1 tunnel50 ip bridge1 address 192.168.1.254/24 ip bridge1 proxyarp on |

■47行目~68行目 を追加

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 |

tunnel select 50 tunnel encapsulation l2tpv3 tunnel endpoint address 192.168.1.254 (本社別館の固定IPアドレス) ipsec tunnel 101 ipsec sa policy 101 50 esp aes-cbc sha-hmac ipsec ike keepalive log 50 on ipsec ike keepalive use 50 on ipsec ike local address 50 192.168.1.254 ipsec ike pre-shared-key 50 text (事前共有鍵) ipsec ike remote address 50 (本社別館の固定IPアドレス) l2tp always-on on l2tp hostname (接続先に通知するホスト名) l2tp tunnel auth on (L2TP認証用パスワード) l2tp tunnel disconnect time off l2tp keepalive use on 60 3 l2tp keepalive log on l2tp syslog on l2tp local router-id 192.168.1.254 l2tp remote router-id 192.168.1.253 l2tp remote end-id (L2TPv3リモートエンドID) ip tunnel tcp mss limit auto tunnel enable 50 |

■96行目 を追加

|

1 |

ipsec transport 50 101 udp 1701 |

■103行目~104行目 を追加

|

1 2 |

l2tp service on l2tpv3 httpd host 192.168.1.1-192.168.1.254 |

続いて本社の別館ルータBの設定内容です。

本社の別館ルータB設定内容

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 |

login password * administrator password * ip route default gateway pp 1 ip filter source-route on ip filter directed-broadcast on bridge member bridge1 lan1 tunnel1 ip bridge1 address 192.168.1.253/24 pp select 1 pp keepalive interval 30 retry-interval=30 count=12 pp always-on on pppoe use lan2 pppoe auto connect on pppoe auto disconnect on pp auth accept pap chap pp auth myname (ISPの接続アカウント) (ISPのパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ccp type none ip pp mtu 1454 ip pp secure filter in 1020 1030 1040 1041 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107 ip pp nat descriptor 1 pp enable 1 tunnel select 1 tunnel encapsulation l2tpv3 tunnel endpoint address 192.168.1.253 (本社本館の固定IPアドレス) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 on ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.1.253 ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 (本社本館の固定IPアドレス) l2tp always-on on l2tp hostname (接続先に通知するホスト名) l2tp tunnel auth on (L2TP認証用パスワード) l2tp tunnel disconnect time off l2tp keepalive use on 60 3 l2tp keepalive log on l2tp syslog on l2tp local router-id 192.168.1.253 l2tp remote router-id 192.168.1.254 l2tp remote end-id (L2TPv3リモートエンドID) ip tunnel tcp mss limit auto tunnel enable 1 ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.1.0/24 * ip filter 1030 pass * 192.168.1.0/24 icmp ip filter 1040 pass * 192.168.1.253 udp * 500 ip filter 1041 pass * 192.168.1.253 esp ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * netmeeting ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp nat descriptor type 1 masquerade nat descriptor address outer 1 ipcp nat descriptor address inner 1 auto nat descriptor masquerade static 1 1 192.168.1.253 udp 500 nat descriptor masquerade static 1 2 192.168.1.253 esp nat descriptor masquerade static 1 3 192.168.1.253 udp 4500 ipsec auto refresh on ipsec transport 1 101 udp 1701 telnetd host 192.168.1.1-192.168.1.254 dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.51-192.168.1.59/24 dns server 8.8.8.8 8.8.4.4 dns private address spoof on l2tp service on l2tpv3 httpd host 192.168.1.1-192.168.1.254 |

上記の内容については「第14回 拠点間で同じIPアドレス帯のネットワーク構築」をご参照ください。

ネットワーク構成 変更手順

今回のネットワーク構成変更にあたり変更した手順を記載致します。

1.本社ルータAのファームウェア(リビジョン)の確認

ファームウェア(リビジョン)がRev.10.01.53以降出ない場合、ルータのリビジョンアップを行います。

2.本社の本館ルータAの設定変更

設定追加および変更箇所の修正を行います。

3.本館ルータAの動作確認

本館からのインターネット接続はもちろん、Y支店とのIPSec、Z支店とのPPTPの接続ができるか確認します。

3.本社の別館ルータBの設置

事前に設定しておいたルータBを本社の別館に設置します。

4.動作確認

本社の本館と別館で通信ができるか確認します。

まとめ

今回の内容はファームウェア(リビジョン)の確認が必須だったり、WEB画面上からでは設定できない内容であったり詳しい方でない限り今回の設定は難しいと思われます。

しかし、お客様のネットワーク環境やシステムを使う為にどうしても拠点間で同じIPアドレス帯を使わなければならないことがあるかもしれません。設定方法がわからなくても設定できることを覚えておくだけでも問題解決につながります。

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet02.png)

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet03.png)