はじめに

皆様こんにちは、ネットワーク事業部の生方と申します。

いまWebセキュリティの分野では、SSL/TLS証明書の有効期間についての議論が注目を集めています。

以前より証明書の有効期間を短縮する流れがありましたが、2025年4月に行われた業界団体のフォーラムにより、ついに将来的に47日まで短縮されるスケジュールが決定してしまいました。

今回は、証明書の有効期間がなぜ短縮されるのか、今後どのような対応が必要なのかを考えていきたいと思います。

SSL/TLS証明書の有効期間短縮の概要

今回の方針は、電子証明書の発行・管理に関するガイドラインを策定する業界団体のCA/Browser Forum(CA/Bフォーラム)により決定しました。

CA/Bフォーラムは、ブラウザベンダーやSSL/TLS証明書の認証局など様々な企業が参加しており、業界標準仕様を策定するための議論が行われています。

証明書の有効期間に関する議論はフォーラム内で長く行われておりましたが、今回はApple社が提案した案についての投票が行われ承認されました。

証明書の有効期間に関する議論はフォーラム内で長く行われておりましたが、今回はApple社が提案した案についての投票が行われ承認されました。

2025年6月現在、SSL/TLS証明書の最大有効期間は398日となっていますが、2026年以降段階的に有効期間が短縮されていき、最終的には2029年に有効期間を47日にするというスケジュールが決定されました。

現在決定している短縮のスケジュールは以下の通りです。

| 期日 | SSL/TLS証明書の有効期間 |

|---|---|

| 2026年3月15日まで | 最大398日まで |

| 2026年3月15日~ | 最大200日まで |

| 2027年3月1日~ | 最大100日まで |

| 2029年3月1日~ | 最大47日まで |

この47日という期間は中途半端に見えますが、

1 か月の最長日数(31日)+1か月の半分(15日)+1日分の猶予期間 = 47日

という想定により算出されています。

なぜ証明書の有効期間を短縮するのか?

SSL/TLS証明書の有効期間を短縮する主な理由として、証明書のセキュリティと信頼性を向上させることが挙げられます。

証明書や秘密鍵の漏洩リスク低減

万が一証明書とそれに紐づいた秘密鍵が漏洩してしまった場合、その証明書を悪用した中間者攻撃(MITM攻撃)やフィッシングサイトの作成などのリスクが高まります。

有効期間を短縮することにより、仮に証明書などが悪用されたとしても被害の拡大を短い期間に抑えることができるようになります。

証明書の内容や技術の信頼性向上

証明書の中には、証明書を利用する企業名などの情報が含まれています。しかし、仮に企業名が変更されたとしても、すでに発行されている証明書の情報を変えることはできないため、次回の更新時に変更することになります。

もし有効期間が短くなった場合、更新のスパンも短くなるため常に最新の情報を証明書に含めることができ、証明書の信頼性を高めることができます。

加えて、ルート証明書の更新やより強固な暗号化技術の導入など、更新頻度が高いほうがセキュリティ面でも最新の内容に対応できるというメリットがあります。

証明書管理の自動化促進

有効期間が短くなるほど、手動での証明書更新は現実的に難しくなってきます。

その場合証明書の自動更新システムを利用することが必須になっていき、結果的には運用の効率化や更新漏れの人為的ミスを減らすことにつながっていくと考えられています。

有効期間短縮による影響

セキュリティなどの面から見ると証明書の有効期間短縮は効果的かもしれませんが、逆に証明書の有効期間短縮による懸念点を考えてみたいと思います。

更新頻度が増えることによるコスト増加

例として、現在の一般的なSSL/TLS証明書を発行・適用するための基本的な流れをご紹介します。

- 申請に必要なCSR(署名要求)と秘密鍵を作成

- 認証局や販売代理店でSSL/TLS証明書の発行を申請

- メール・電話等による認証手続き

- 証明書の発行

- サーバーへ証明書をアップロードして適用

証明書の種別によって方法は変わりますが、市販される証明書の多くは上記のような手順で発行・適用されます。

この作業が、証明書の有効期限が近づくたびに、証明書毎に必要となります。

これまではおよそ年一回のペースだったこの作業が、今後期間が短縮されることにより短いスパンで必要になります。

証明書を利用するユーザー側の作業コストももちろん増加しますし、証明書を発行する認証局や販売代理店も手続きに伴うコストが増加します。

そうなると、販売される証明書の費用もそれに合わせて値上げになっていく可能性も考えられます。

更新頻度の増加による更新漏れのリスク増加

SSL/TLS証明書の多くは有効期間が残り30日になると更新手続きが可能になるので、この間に新しい証明書を取得して更新していくという作業が必須になります。

自社が利用しているWebサイトなどの証明書を適切に管理して、有効期間を把握できていれば問題ありません。しかし有効期間が短縮されて更新頻度が上がると、どうしても更新手続きが遅れてしまったり、作業が漏れてしまったりするリスクも増加していきます。

また、前述のように証明書を発行するためには認証などの手続きを踏む必要がありますが、証明書の種別によって申請から発行までにかかる時間が異なります。「ドメイン認証」タイプは申請から発行まで数分~数時間程度で完了できますが、「企業認証」タイプは実在証明のための手続きが必要になり、認証局からの電話対応や証明書類の送付などが必要なケースもあるため発行までに数日必要な場合があります。

手続きに日数がかかるのに更新のタイミングが遅かったり、更新期限が長期休業のタイミングと重なってしまうなどすると、有効期間内に新しい証明書を発行することができない場合もあるので、有効期間の管理は非常に重要です。

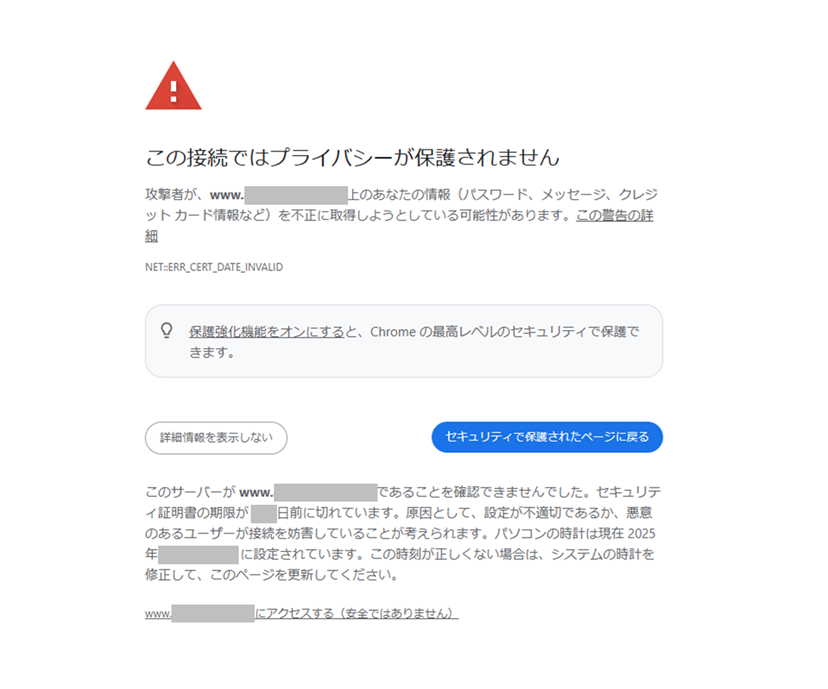

Webサイトに適用しているSSL/TLS証明書の有効期間が切れてしまうと、ブラウザで表示した際に警告メッセージが表示されてしまい、ユーザーに大きな不信感を与えてしまいます。

以下はGoogle Chromeで証明書が期限切れになっているサイトを表示した際のサンプルです。

以下はGoogle Chromeで証明書が期限切れになっているサイトを表示した際のサンプルです。

下部にある「www.●●●にアクセスする(安全ではありません)」をクリックすると実際のページにアクセスすることは可能ですが、この警告が出た時点で多くのユーザーはサイトの信頼性に疑問を持ってしまうでしょう。

このように、証明書の有効期間が切れてしまうとWebサイトの運用に大きな影響を及ぼすことになるため、証明書の有効期間を正しく把握・管理して更新漏れを防ぐのがとても重要です。

有効期間短縮に備えて必要な対策は?

これらの問題を解決するために非常に重要になってくるのが、前述の有効期間短縮の理由でも挙げた証明書更新の自動化です。

証明書の更新期限が近づいたタイミングで、自動的に証明書の申請・認証・更新などを行うシステムが導入できれば、短いスパンで頻繁に更新が必要となっても手間を掛けること無く対応が可能です。

よく知られている自動化の仕組みとしてACME(Automatic Certificate Management Environment)があります。無料証明書のLet’s Encryptは現在も90日間と短い有効期間で発行されますが、ACMEを使用することで僅か1つのコマンドで証明書の更新が可能になっています。

その他、デジサートやグローバルサインなどの有料証明書を扱う認証局でも、それぞれ独自の自動更新サービスを提供しています。この場合も、サーバー側にエージェントをインストールするなどで認証手続きを自動的に行う仕組みになっています。

このような自動化の仕組みを利用することにより、更新漏れで証明書を失効してしまうリスクも抑えられます。

ただし現段階では、全てのSSL/TLS証明書が自動化に対応しているわけではありません。今回の有効期間短縮の方針決定を受けて各認証局なども対応に動くと思われますが、現在利用している証明書が自動更新に対応するのかどうか確認が必要です。

また、Webサーバー側でも自動更新のサービスが利用できるのかどうか注意しなければなりません。例えば、Webサーバーのバージョンが古く自動更新ツールがインストールできないといった可能性もありますので、場合によっては証明書の自動更新に対応できるWebサーバーに乗り換えるといったことも検討が必要です。

おわりに

SSL/TLS証明書の有効期間については以前から短縮される方針は示されてしましたが、ここに来て一気に展開が早まった印象です。

各認証局もこれから1年以内に自動化などに向けた対応に動くものと思われますが、SSL/TLS証明書を利用する我々ユーザーも適切に運用できるよう準備が必要になります。

もしSSL/TLS証明書の管理に不安を感じていらっしゃる場合には、お気軽に弊社までご相談ください。

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet02.png)

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet03.png)