何度か『Groweb!(グローブ)』とChatGPTを用いたSEO対策についてご紹介してきましたが、今回は私がお客様とどのように 『Groweb!(グローブ)』 を活用しているか、その具体的な事例をお伝えしたいと思います。

実際の運用例や、レポートを活用した改善ポイントの見つけ方なども交えながら解説しますので、ぜひ参考にしてください。

ネディアはWEBアクセス解析・分析レポート『Groweb!(グローブ)』の取扱代理店となっております。この記事によって、ご興味を持ちましたら弊社までお問い合わせくださいますようお願いいたします。

GA4対応のWEBアクセス解析・分析レポート

『Groweb!(グローブ)』

月額利用料 10,000円/月(税抜)

『Groweb!(グローブ)』とは?

Groweb!の公式サイトから引用いたします。

Googleが提供するWEB解析サービス「Googleアナリティクス」を用いて得られた情報を分析して戦略に役立てるためのレポートツールです。

アクセス解析情報には多くの戦略的ヒントが含まれていますが、そこから課題を紐解くためには専門のノウハウが必要です。Groweb! Reportはこれを可視化し、ITやデジタルを苦手と考える方でも、分かりやすく、戦略や改善に反映するための情報を知ることができます。

ここで得られた分析結果を戦略に反映し、それを検証するPDCAサイクルを回し続けることで「成果の見えるWEB」となります。

見る・知る・予測するを基本に、WEBの知識が深くない方にとっても、わかりやすさを追求したアクセス解析・分析レポートです。

レポートの説明と解説

Groweb!の公式サンプルレポートをお借りしまして、いくつかのレポートに絞って説明させていただきます。

簡単なレポートの説明と、私が特に注目している部分についてお伝えいたします。

細かい用語の解説は省きますが、ご了承ください。

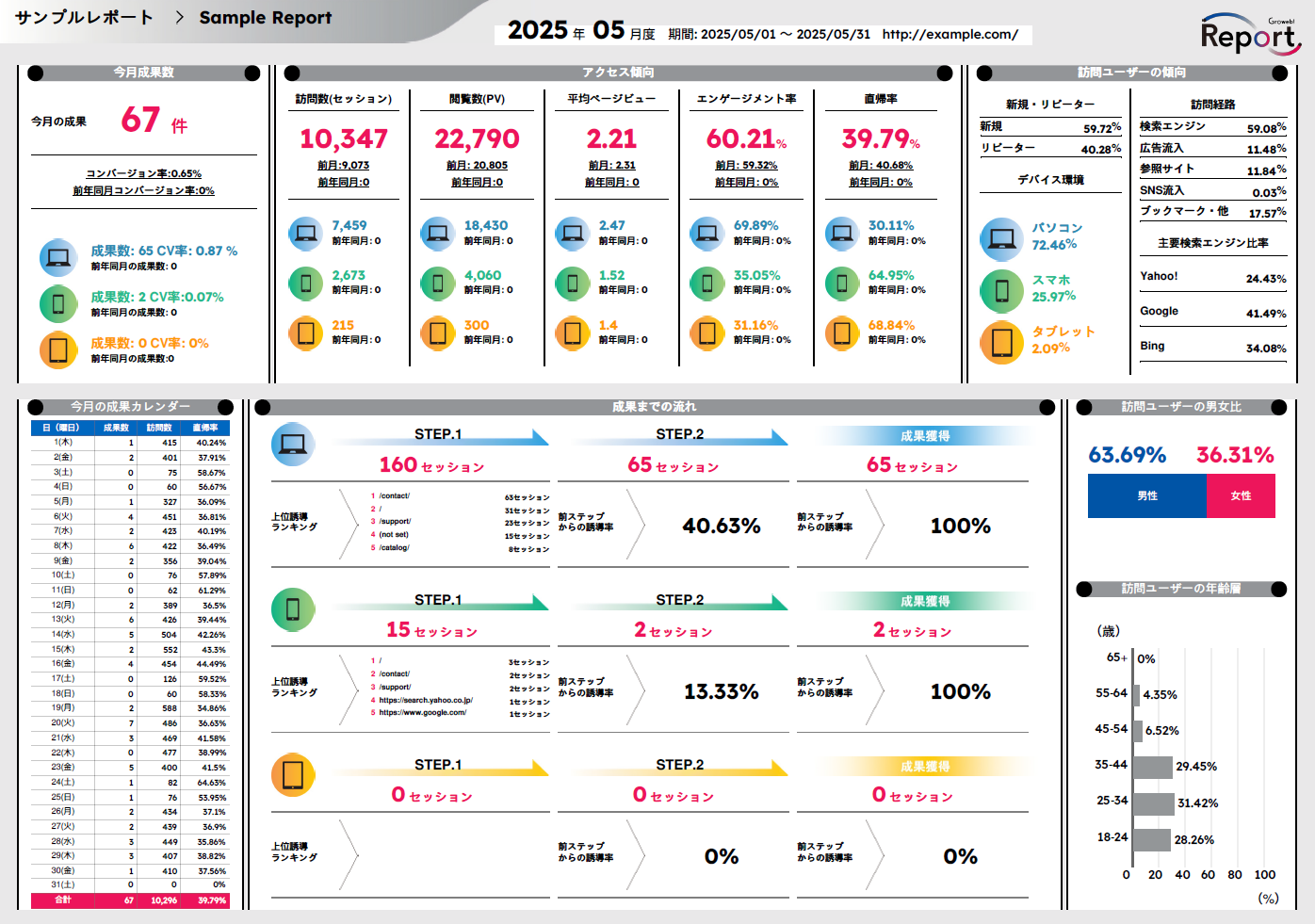

総括レポート

1枚目のレポートは、

月間の成果に関わる基本情報をまとめてレポートします。月間の閲覧(PV)数や訪問セッション)数を毎月、毎年同月と比較していただけます。また、コンバージョン(成果)数も前年同月と比較でき、1ヶ月間の基本報告として全体が見渡せるレポートです。

1枚目のレポートで注目する箇所はPVと成果数となります。PVについてはご存知かと思いますので成果数を中心にご説明いたします。

左上の67件が『成果数』となり、本レポートでは『問い合わせ件数』となっております。

下段の『成果までの流れ』を要約すると

青のパソコンでは、のべ160人の方が問い合わせページを閲覧し、65人の方が確認ページまでいってそのまま問い合わせ完了しました。

といった結果となっております。(+スマホの2件を加算して合計で67件となります。)

例えばこちらの数値が確認ページ65人で完了が30人だったとすると、

「確認までいったのに問い合わせしなかった人が半数以上いる=確認ページからまたフォームに戻って追加入力して、もう一度確認ページに行ってから完了している。ということが想像でき、必須項目に気づきにくい、入力しにくいなど問い合わせフォームの作りが悪かったのではないか?」

ということが考えられます。

また、フォームページ閲覧数に対して完了数が少ない場合は、『フォームの項目が多すぎて入力が面倒そうで問い合わせするのをやめた』ということが考えられ、項目を必要最小限にすることを検討します。

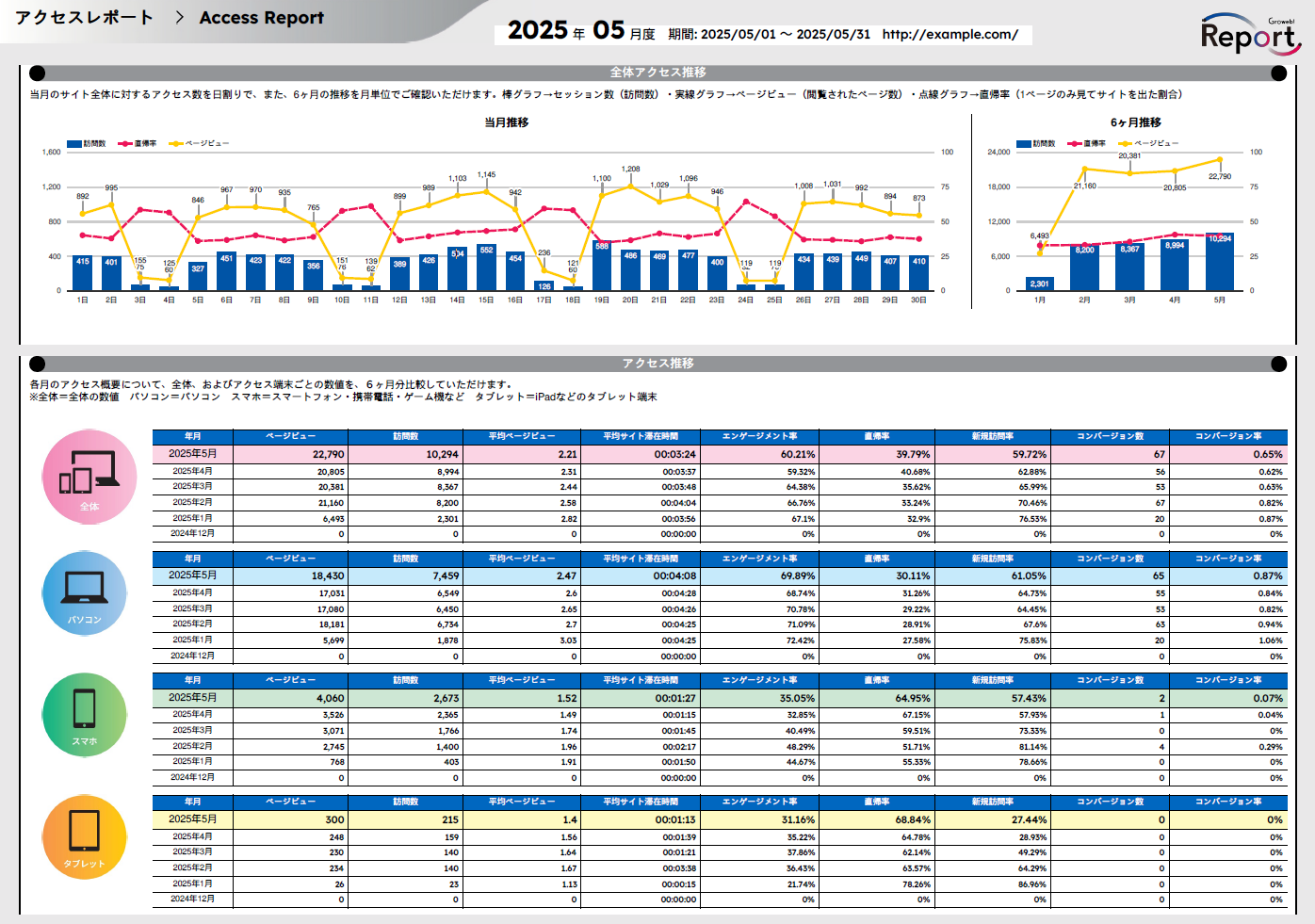

アクセスレポート

2枚目のレポートは、

サイトへの月間のアクセス状況をレポートします。当月の日ごとや、過去6か月間の月ごとの閲覧(PV)数、訪問(セッション)数、直帰率をグラフで確認できます。また、デバイスごと(パソコン・スマホ・タブレット)の6か月アクセス推移もご確認いただけるレポートです。

このレポートのグラフでは定期的に黄色のPVが下がっているのが見て取れます。

これは、『本レポートのWEBサイトのターゲット(閲覧者)が企業の担当者であるため、企業のお休みの土曜と日曜に特にアクセスが下がっている。』ということになり、BtoBのサービスを提供しているということがわかります。

小売店や販売店などBtoCのサービスサイトの場合は凹凸の少ないグラフになります。

WEB広告やイベント開催・告知などを行った場合、アクセスに影響があったかどうかを調べるのもこのレポートで行います。

下段の細かい数値については過去6ヶ月分の数字になります。

注目するところは中央付近の『平均ページビュー』『平均サイト滞在時間』で、こちらをパソコンとスマホで比較してみるといったことになります。

BtoCのサービスサイトの場合はスマホのアクセスが中心となりますが、スマホアクセスの『平均ページビュー』『平均サイト滞在時間』が極端に変動していないか確認します。

パソコンと比べてスマホの数値が悪い場合『スマホでは画面が狭く、見にくいサイト表示になっている。スマホのグローバルメニューがわかりにくい。』といったことが考えられます。

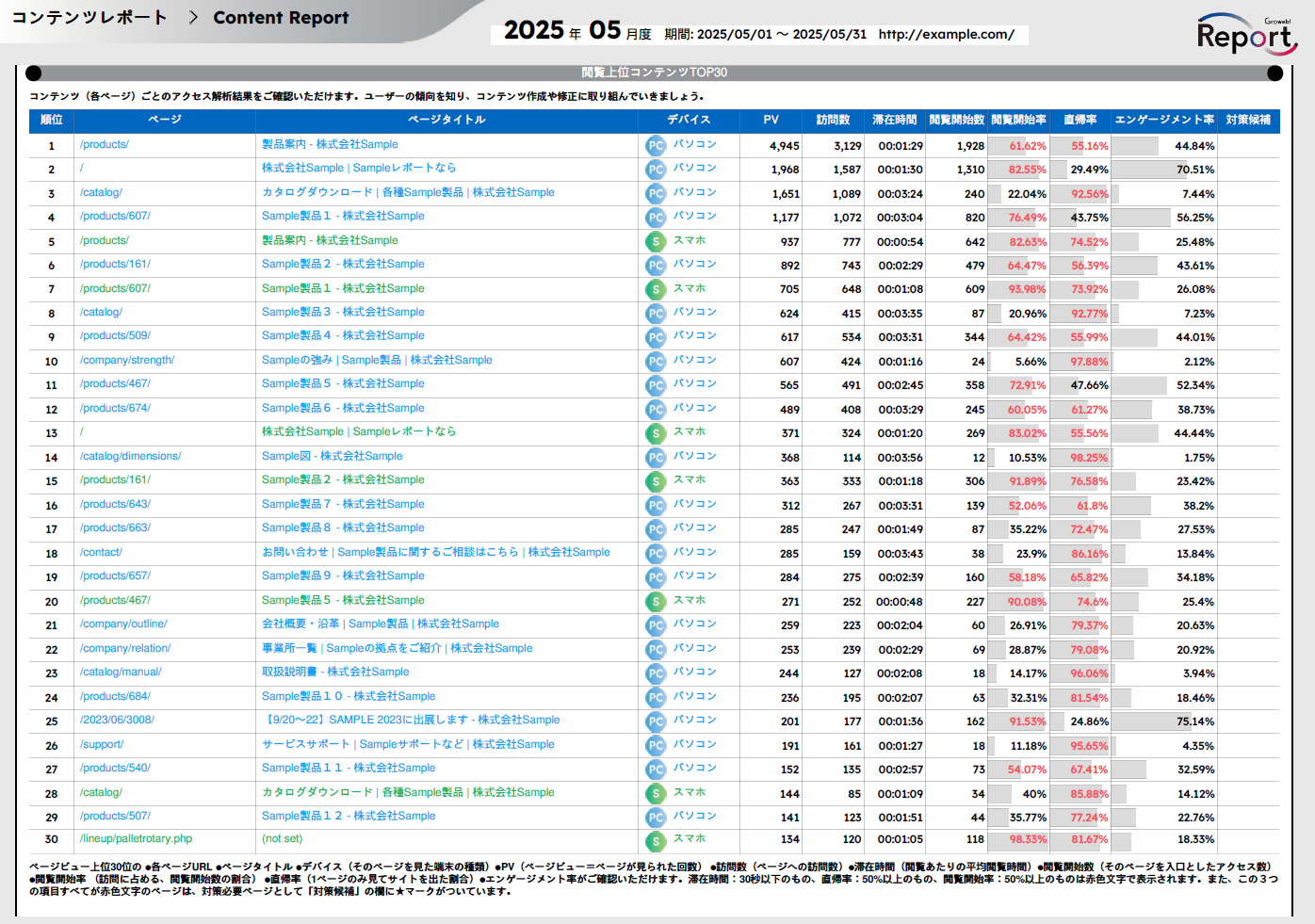

コンテンツレポート

ページ閲覧(PV)数の多い上位30ページをレポートします。

ページ閲覧(PV)数に加えてそれぞれの訪問(セッション)数、平均閲覧時間、閲覧開始数(そのページが訪問時の入口となった数)、直帰率やエンゲージメント率を確認できます。

閲覧開始率、滞在時間、直帰率の3項目すべてに問題があるページには、対策が必要であることを示す対策マーク(★)が表示されます。

見てほしいページがしっかり見られているかを確認します。そうでなければ、トップページやアクセスの多いページから、見てほしいページへのリンクをわかりやすく設置するなどの誘導を行う対策を検討します。

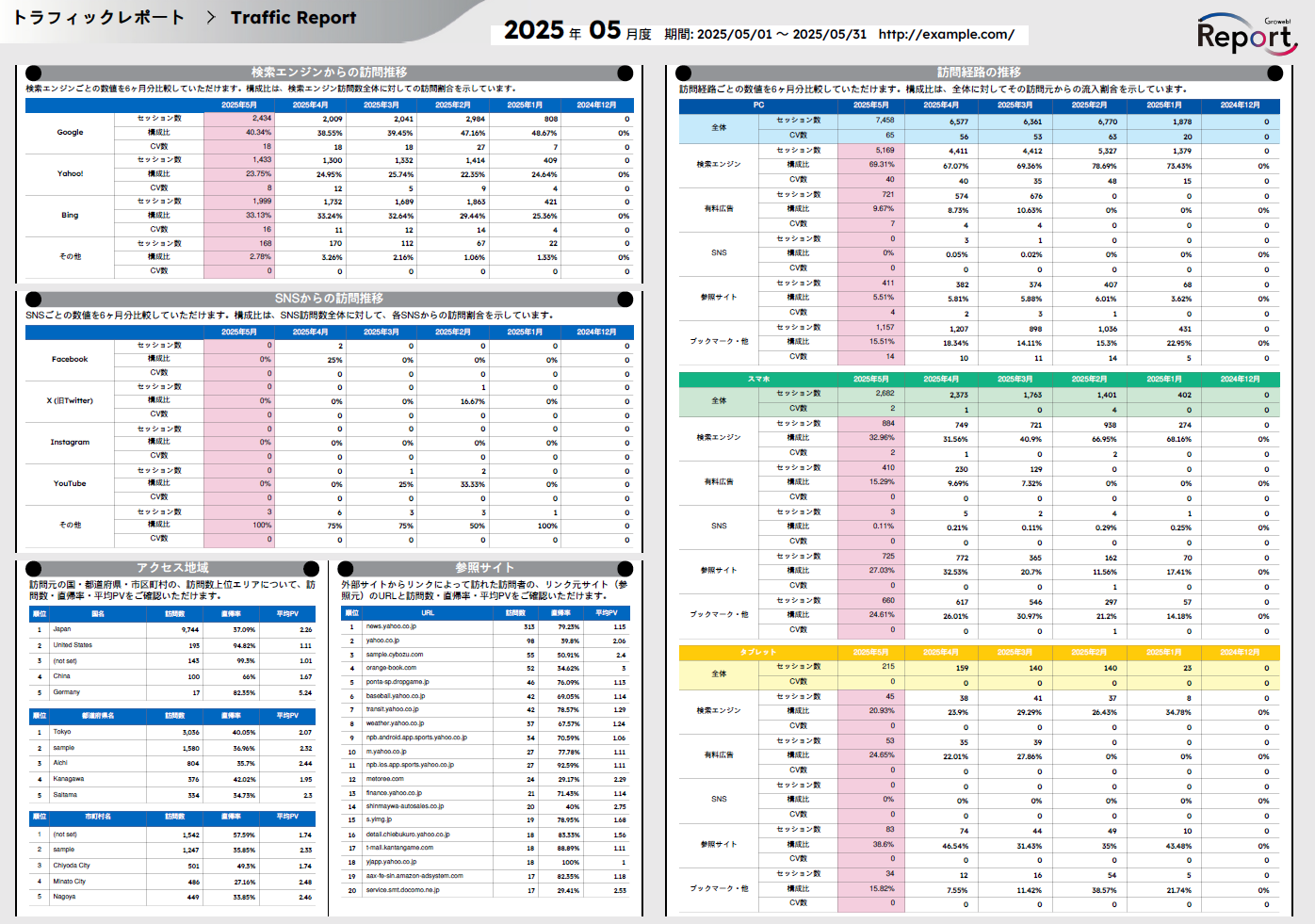

トラフィックレポート

サイトに訪問したユーザーの訪問経路をレポートします。

どのような経路(検索エンジン・有料広告・参照サイト・SNS・ブックマークやURL入力での直接訪問)でサイトにたどり着いたのかやどのサイトからどのくらいの訪問(セッション)数があったのか、訪問のきっかけとなったSNSサイトや検索エンジンの詳細などをご確認いただけるレポートです。

ここでは主に、

地域性のあるサービスを行っているサイトは左下の『アクセス地域』でサービス提供地域に閲覧されているかを確認します。

不足しているようであれば、SEO対策で都道府県名、市町村名などを盛り込んだサイト制作・改修を行う必要があります。

有料広告を行っているサイトは右側の『有料広告』に注目します。

BtoCサービスであればスマホ向けに広告が提供されているか、広告を代行業者にお願いしているのであれば代行業者からのレポートと相違が無いかなど効果測定を行います。

※フェイスブックやインスタグラムの広告を行っている場合、トラッキングコードのUTMパラメータを適切に設定しないと、他の項目でカウントされてしまうので注意が必要です。

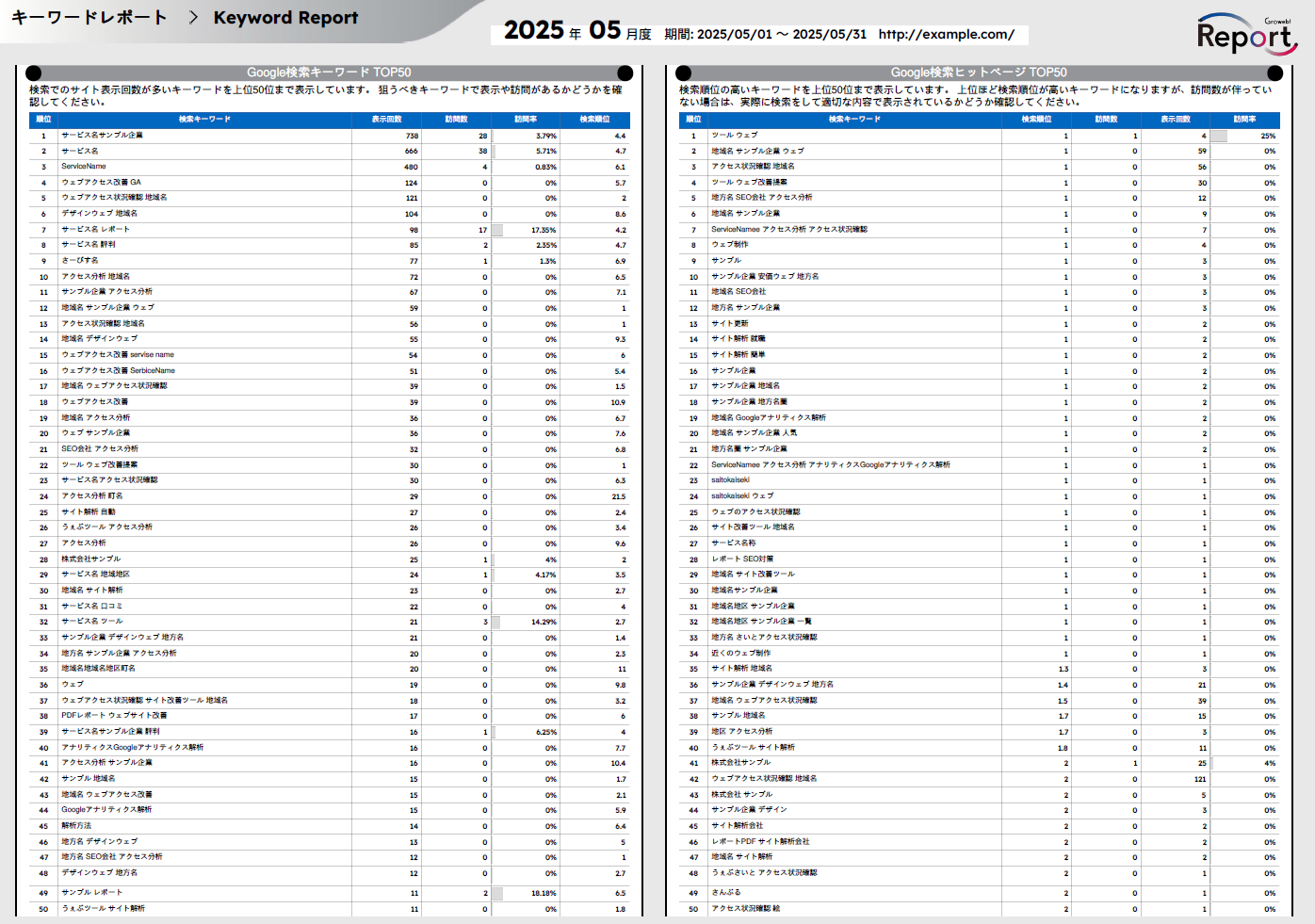

キーワードレポート

Google検索を利用したユーザーが、検索に使用した人気キーワードをレポートします。

サイトがどのようなキーワードで、検索結果の何位に表示され、何回表示されたのか、どの検索キーワードがどのくらいサイトへの訪問につながっているのかなど、Google検索エンジンにおけるサイトの検索状況をご確認いただけるレポートです。

こちらはGoogleサーチコンソールのデータをもとにレポートとしてまとめています。

ここでは主に、

想定したキーワードで集客できているか、想定したキーワードで検索した場合、Googleの検索結果の順位はどれくらいか?といったことを確認します。

また、世間の注目度によって急に想定外のキーワードによる表示回数が増えたりすることもあります。注目度(ニーズ)にあったコンテンツを用意できているかなど検討を行います。

さらに、キーワードレポートのデータは、リスティング広告のキーワード選定にも非常に役立ちます。

・どのキーワードが高いクリック率やコンバージョンにつながっているかを把握し、最適な出稿キーワードを選定できる。

・競合が狙っているキーワードや市場のニーズを分析し、自社の広告キーワードや広告文の改善ポイントを見つける。

・低パフォーマンスなキーワードを除外したり、新たに狙うべきキーワードの候補を抽出したりすることで、広告費の最適化と効果向上を図ることができます。

それから、想定しているキーワードで検索した場合の『同業他社の順位』も重要です。実際にGoogle検索を行って、競合他社がどのようなコンテンツやキーワードを狙っているかを調査し、自社の戦略に反映させましょう。

その他のレポート

その他に、Groweb!には、ランディングページやキーワード、検索流入、コンバージョンなど、詳細な分析に役立つレポートもあります。

これらを活用して、各ページやキーワードのパフォーマンスや成果を把握し、サイト運用やSEO施策の改善に役立ててください。

複合的な解析で、サイトの弱点や成長ポイントを効率よく見つけ出せます。

アクセスレポート分析に基づくサイト改善案

分析だけでは十分ではありません。次のステップは、分析結果をもとに具体的な改善策を立案し、実行に移すことです。

ここでは、私が実際に行った改善案と、その具体的な施策例をご紹介します。

コンテンツの改善・追加

レポートの結果をもとに、お客様と協議しながらコンテンツの充実を図ります。

たとえば、「前橋市からのアクセスを増やしたい」場合には、地域名を入れた導入事例やお客様の声を追加し、地域密着感を高めます。

また、「問い合わせ件数を増やす」には、問い合わせフォームの項目を減らしたり、全ページにボタンを設置したり、スマホの使いやすさを改善します。

これらの改善策は、リスティング広告のキーワード戦略とも連動させると効果的です。

特定地域やニーズに絞った広告で訪問者を誘導し、コンテンツと連動させると、問い合わせや集客向上につながります。

こうした改善策を提案し、次回のレポートで効果を確認します。

具体的な施策例

例として、住宅業界のお客様ではキーワードレポートから「平屋」のニーズが高いと判断し、平屋専門のページ作成と導入事例の強化を実施。これによりアクセスや問い合わせが増えた事例もあります。

また、特定地域の事例を集中的に紹介するために、「前橋市強化月間」として、優先して掲載位置を調整したり、特設ページを作成したりといった施策も効果的です。

さらに、これらのコンテンツ改善と合わせて、地域やニーズに合わせたリスティング広告を活用することで、より多くのお客様に効果的にアプローチでき、効率よく集客につなげます。

訪問説明・分析サポートオプション

「アクセスレポート分析に基づくサイト改善案」については、直接訪問してレポートを解説し、改善策の提案を行うオプションです。

SEO対策やサイト改善について詳しくご説明し、実施後の効果をフォローします。

さらに、広告戦略の見直しや新規出稿についてもご相談に応じ、効果的な予算配分やキーワード選定のアドバイスも行います。

ご興味のある方はお気軽にお問い合わせください。

PDCAサイクルをまわす

Groweb!レポートを活用すれば、アクセスデータやユーザー行動を分析し、具体的な改善策を立てられます。

施策を実行したら、その効果を再度レポートで評価し、次の改善に繋げることで、サイトのパフォーマンス向上と成果の継続的な改善を実現します。

また、リスティング広告の結果も継続的に分析し、キーワードやターゲット設定の最適化を行うことで、広告効果の最大化を図ります。

こうしたPDCAを繰り返すことで、より多くの集客と費用対効果の高い運用を実現します。

最後に

WEBサイトの運営や改善には、正確なデータの分析と適切な対策が不可欠です。

『Groweb!(グローブ)』は、初心者でもわかりやすく、効果的にアクセス解析を行うことができるツールです。

また最近では、私がブログの投稿で紹介してきました『AIを使ったアクセス分析・SEO対策』を行う際にも有効活用できます。

これまでの説明を通じて、ご興味やご関心を持たれた方は、ぜひ一度お試しください。

実際にご利用いただくことで、サイトの改善ポイントや新たな戦略が見えてくるはずです。

ネディアでは、WEBアクセス解析・分析レポート『Groweb!(グローブ)』を通じて、お客様のWEBサイトの成長をサポートしています。この記事によって、ご興味を持ちましたら弊社までお問い合わせくださいますようお願いいたします。

GA4対応のWEBアクセス解析・分析レポート

『Groweb!(グローブ)』

月額利用料 10,000円/月(税抜)

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet02.png)

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet03.png)