こんにちは、ネットワーク事業部の渡邉です。

企業向けのネットワーク機器としてYAMAHAの製品は人気ですが、近年続いているコロナ禍によってYAMAHAのネットワーク機器の供給にも影響が出ており、ルータや無線アクセスポイントなどの入手が難しくなっています。

そのため、YAMAHAのネットワーク機器以外の選択肢を考えなければならない場合も出ててくるでしょう。

そこで今回は、YAMAHAのルータとNECのルータを使った拠点間VPN(IPsec)の設定例をご紹介します。

目次

使用機器について

今回使用するルータはYAMAHAの「RTX830」とNECの「IX2106」です。

IX2106はRTX830と性能も価格も近いところにあるので、RTX830の代わりとしてはかなり有力と言えます。

ただし、IX2106はPPTPに対応していないため、PPTPを使ったVPNが必要な場合は使用できませんので注意が必要です。

設定の概要

今回はそれぞれのルータを次のように設定しています。

- RTX830

インターネット接続:PPPoE(固定グローバルIP)

LAN側IPアドレス:192.168.100.1/24 - IX2106

インターネット接続:PPPoE(固定グローバルIP)

LAN側IPアドレス:192.168.200.1/24

また、IPsecについては次のように設定しています。

- 暗号アルゴリズム:AES-CBC

- 認証アルゴリズム:HMAC-SHA

以下はそれぞれのルータのconfig情報です。

なお、IPsecによるVPN設定まで完了した状態のものとなります。

RTX830のconfig

login password * administrator password encrypted * user attribute connection=serial,telnet,remote,ssh,sftp,http gui-page=dashboard,lan-map,config login-timer=300 ip route default gateway pp 1 ip route 192.168.200.0/24 gateway tunnel 1 ip lan1 address 192.168.100.1/24 pp select 1 pp keepalive interval 30 retry-interval=30 count=12 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname ISP接続アカウント パスワード ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1000 pp enable 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on heartbeat 10 6 ipsec ike local address 1 192.168.100.1 ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text 事前共有鍵 ipsec ike remote address 1 対向ルータのグローバルIP ip tunnel tcp mss limit auto tunnel enable 1 ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.100.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.100.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.100.0/24 icmp * * ip filter 200031 pass * 192.168.100.0/24 established * * ip filter 200032 pass * 192.168.100.0/24 tcp * ident ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.100.0/24 udp domain * ip filter 200036 pass * 192.168.100.0/24 udp * ntp ip filter 200037 pass * 192.168.100.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.100.1 udp * 500 ip filter 200101 pass * 192.168.100.1 esp ip filter 200102 pass * 192.168.100.1 udp * 4500 ip filter 500000 restrict * * * * * ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1000 masquerade nat descriptor masquerade static 1000 1 192.168.100.1 udp 500 nat descriptor masquerade static 1000 2 192.168.100.1 esp nat descriptor masquerade static 1000 3 192.168.100.1 udp 4500 ipsec auto refresh on telnetd host lan dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24 dns host lan1 dns server pp 1 dns server select 500001 pp 1 any . restrict pp 1 dns private address spoof on statistics traffic on

IX2106のconfig

! timezone +09 00 ! logging buffered 131072 logging subsystem all warn logging timestamp datetime ! username admin password hash XXXXXXXXXXXXXX administrator ! ! ip ufs-cache enable ip route default GigaEthernet0.1 ip route 192.168.100.0/24 Tunnel0.0 ip dhcp enable ip access-list web-http-acl permit ip src any dest 192.168.200.1/32 ip access-list web_vpnlist permit ip src any dest any ! ! ! ike nat-traversal ! no ike initial-contact payload ! ike proposal web_vpn1ikeprop encryption 3des hash sha group 1024-bit ! ike policy web_vpn1ikepolicy peer-fqdn-ipv4 対向ルータのグローバルIP key 事前共有鍵 web_vpn1ikeprop ! ipsec autokey-proposal web_vpn1secprop esp-aes esp-sha ! ipsec autokey-map web_vpn1secpolicy web_vpnlist peer-fqdn-ipv4 対向ルータのグローバルIP web_vpn1secprop ! ! ! ! ! ! ! ! ! proxy-dns ip enable proxy-dns interface GigaEthernet0.1 priority 254 ! http-server authentication-method digest http-server username admin secret-password XXXXXXXXXXXXXXXXXX http-server ip access-list web-http-acl http-server ip enable ! ! ! ! ppp profile web-ppp-gigaethernet0.1 authentication myname ISP接続アカウント authentication password ISP接続アカウント パスワード ! ip dhcp profile web-dhcp-gigaethernet1.0 assignable-range 192.168.200.101 192.168.200.200 dns-server 192.168.200.1 ! device GigaEthernet0 ! device GigaEthernet1 ! interface GigaEthernet0.0 no ip address shutdown ! interface GigaEthernet1.0 description LAN1 ip address 192.168.200.1/24 ip dhcp binding web-dhcp-gigaethernet1.0 no shutdown ! interface GigaEthernet0.1 description WAN1 encapsulation pppoe auto-connect ppp binding web-ppp-gigaethernet0.1 ip address ipcp ip tcp adjust-mss auto ip napt enable ip napt hairpinning ip napt static GigaEthernet0.1 50 ip napt static GigaEthernet0.1 udp 500 ip napt static GigaEthernet0.1 udp 4500 no shutdown ! interface Loopback0.0 no ip address ! interface Null0.0 no ip address ! interface Tunnel0.0 description ipsec tunnel mode ipsec ip unnumbered GigaEthernet1.0 ip tcp adjust-mss auto ipsec policy tunnel web_vpn1secpolicy out no shutdown ! web-console system information o lan1 GigaEthernet1.0 o password-changed admin o wan1 GigaEthernet0.1 o remote-lan 192.168.100.0/24 Tunnel0.0 Router(config)$

今回はどちらも基本的にはGUIから設定していますが、IX2106については一部コマンドによる設定が必要です。

また、IPsecの設定(認証アルゴリズムなど)については、RTX830をGUIから設定した場合のデフォルトの設定にIX2106側を合わせる形になっています。

設定内容について

今回の設定では、RTX830の設定にIX2106を合わせる形になっていますので、RTX830側には特別な設定などは要りません。

また、IX2106の基本的な設定(PPPoE、LANの設定など)についても、一般的なルータと大きな違いはありませんので省略します。

しかし、それぞれのルータでの仕様の違いから、IPsecの設定はどちらかに内容を合わせる必要があります。

そのため、ここではIX2106の設定でRTX830に合わせるために必要だったところついて記載します。

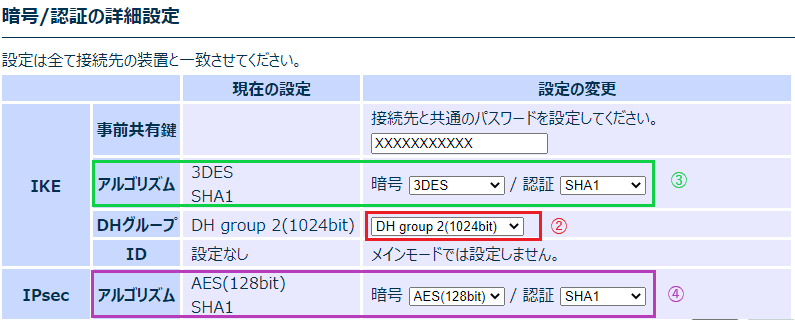

なお、①についてはコマンドによる設定、②~④についてはGUIによる設定(下図)となります。

①INITIAL-CONTACTメッセージの設定

IX2106の送信メッセージをRTX830側が認識できないため、送信方式を変更する必要があります。

こちらはコマンドからの設定が必要です。

設定コマンド

no ike initial-contact payload

②IKEのDHグループの設定

RTX830のIKEのDHグループはデフォルトで「modp1024」になっているため、DHグループを「DH group 2(1024bit)」に変更します。

ちなみに、RTX830側の設定を変更する場合は、コマンドでの設定が必要になります。

③IKEのアルゴリズム

RTX830の場合、デフォルトで次のようになっています。

- 暗号アルゴリズム:3DES-CBC

- 認証アルゴリズム:HMAC-SHA

そのため、IX2106側では次のように設定します。

- 暗号アルゴリズム:3DES

- 認証アルゴリズム:SHA1

ちなみに、RTX830のGUIから設定できるのはIPsecの暗号・認証アルゴリズムです。

IKEのアルゴリズムはコマンドからのみ設定可能です。

④IPsecのアルゴリズム

IPsecのアルゴリズムは、次のように設定します。

- 暗号アルゴリズム:AES(128bit)

- 認証アルゴリズム:SHA1

図:IX2106のGUI画面

YAMAHAとNECの設定の対応関係

最後に、RTX830とIX2106の認証・暗号アルゴリズムについて記載しておきます。

それぞれのメーカーによって表記に違いがありますが、それぞれの対応は下記の通りです。

認証アルゴリズム

| RTX830 |

IX2106 |

| HMAC-SHA | SHA1 |

| HMAC-SHA256 | SHA2-256 |

| HMAC-MD5 | MD5 |

暗号アルゴリズム

| RTX830 |

IX2106 |

| AES-CBC | AES(128bit) |

| AES256-CBC | AES(256bit) |

| 3DES-CBC | 3DES |

| DES-CBC | DES |

まとめ

今回のようにYAMAHAルータ対NECルータでVPNをつなぐには、YAMAHAルータ対YAMAHAルータ、あるいはNECルータ対NECルータという場合より設定に少し工夫が必要になります。

そのため、ネットワーク機器、とりわけルータについては、可能であれば同一のメーカーのものをそろえてネットワークを構築するのが確実ですし、ベストでしょう。

しかし、YAMAHAルータ対NECルータでも、問題なく拠点間VPNはつなぐことができますので、選択肢の一つとして検討できそうです。

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet02.png)

![群馬の法人ITサポートサービス Wide Net[ワイドネット] 群馬の法人ITサポートサービス Wide Net[ワイドネット]](https://www.nedia.ne.jp/wp-content/themes/nedia/images/bnr_bt_widenet03.png)